KYOTRON ENTERPRISE SECURITY ARCHITECTURE - KESA

Es el marco de trabajo para diseñar e implementar una arquitectura de seguridad empresarial, que integra todas las vistas con un lenguaje común para orquestar y alinear la seguridad de la información y ciberseguridad, permitiendo así la resiliencia y evolución digital segura.

- Principales Características:

- Visión Holística de la Seguridad.

- Arquitectura Basada en Riesgos.

- Capas de Seguridad.

- Controles de Seguridad.

- Gobernanza y Cumplimiento.

- Integración y Escalabilidad.

- Ventajas:

- Mejora de la Resiliencia Organizacional.

- Optimización de Recursos.

- Cumplimiento Normativo.

- Flexibilidad y Adaptabilidad.

Cada brecha es una puerta abierta a pérdidas económicas, sanciones, interrupciones y desconfianza.

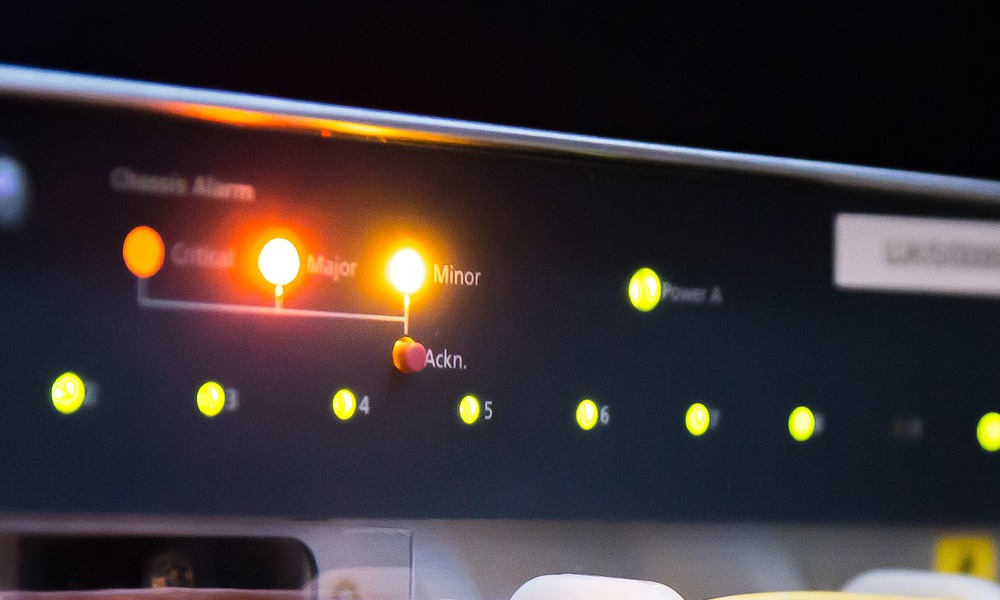

UTM-Firewall

Una solución Hardware y Software de ultima generación que filtran el tráfico de la red telematica para proteger la organización de amenazas internas y externas, este cuenta con las funcionalidades: Firewall, Proxy Web, Filtro Web, IPS/IDS, VLAN, VPN, IPsec, Gestion del ancho de bando digital y Análisis de protocolos en tiempo real. Estas herramientas ofrecen la capacidad de identificar y bloquear amenazas informáticas. Gracias a la gran flexibilidad que un sistema operativo GNU/Linux nos ofrece. El Software del UTM-Firewall nos permite agregar en cualquier momento funcionalidades y herramientas emergentes de seguridad en la red.

- Vulnerabilidades que previene:

- Conexiones sospechosas e inseguras en la red.

- Ataques de denegación de servicio.

- Descargas de archivos prohibidos.

- Desperdicio de ancho de banda digital.

- Ventajas:

- Diseño modular, escalable y flexible.

- Alta disponibilidad del sistema.

- Herramientas software estables.

- Soporte técnico permanente.

- Administración amigable.

Todas las vulnerabilidades traen como consecuencia perdidas de tiempo y dinero para restablecer los servicios informáticos dañados.

Copias de seguridad y Restauración

Es un sistema completo de copias de seguridad empresarial, permite realizar copias de seguridad de archivos, máquinas virtuales, contenedores y hosts físicos. Al admitir copias de seguridad incrementales y eliminar copias duplicadas de datos repetidos permite reducir significativamente la carga de la red y ahorra un valioso espacio de almacenamiento. En los centros de datos modernos, el enfoque principal es minimizar el tiempo de inactividad y mantener los datos seguros. Por esta razón, un software de respaldo confiable se encuentra entre los componentes de infraestructura más esenciales en los que puede invertir. Para aumentar la productividad.

- Riesgo que previene:

- Perdida de cualquier tipo de dato o aplicación importante.

- Copias duplicadas que ocupan espacio innecesario.

- Días de Inactividad y tiempo muerto.

- Copias desactualizadas y disgregadas.

- Ventajas:

- Sistema de copia de seguridad flexible y administrable.

- Fácil integración con servidores o unidades de almacenamiento en la nube.

- Restauración confiable de las copias de seguridad.

- Reportes de las copias de seguridad.

Todos los riesgos traen como consecuencia una limitada continuidad del Negocio.

Auditoria en Seguridad Digital

La transformación digital de las organizaciones y los avances de la tecnologías de la información nos lleva a cambios donde las organizaciones tienen que responder con mayor o menor medida a la posibilidad de sufrir ataques cibernéticos o fallas de seguridad. No importa el tamaño de la organización, todas se encuentran expuestas a recibir algún ataque, donde es posible perder parte o todos los datos esenciales para la continuidad del negocio.

Por tal razón, todas las organizaciones deberían realizar una auditoría de seguridad digital con cierta frecuencia. Para conocer las posibles vulnerabilidades que los sistemas informáticos puedan tener. Esto convierte a la segurdiad digital en un pilar imprescindible en el funcionamiento diario de las organizaciones conectadas a la red e internet.

- Fases de la auditoria en Seguridad Digital:

- Mapeo del sistema objetivo, interno y externo.

- Enumeración de los elementos disponible del sistema evaluado.

- Análisis de vulnerabilidades.

- Explotación de cada elemento objetivo.

- Uso de la información confidencial.

- Documentación de las vulnerabilidades.

Todos nuestros productos son desarrollados minuciosamente de acuerdo a las necesidades actuales y las tendencias futuras de la seguridad de la Información. La implementación y despliegue de dichos productos en su organización requiere de un trato personalizado y acorde a su requerimiento o necesidades, por favor contactar por medio del chat, correo electrónico o agendar una Reunión Virtual sin ningún compromiso.